MFA Fatigue

Käyttäjien identiteetti on tänä päivänä arvokasta omaisuutta. Ei ole sattumaa että nykyisin käyttäjiä varoitetaan haitallisista sähköposteista joissa tiedustellaan käyttäjien kirjautumistietoja hyvinkin luovilla keinoilla. Yksikin vääriin käsiin joutunut salasana saattaa antaa murtautujalle avaimet jolla päästä ohi organisaation puolustuksista.

Käyttäjien identiteetti onkin erittäin suositeltavaa suojata aina MFA (Multi Factor Authentication) -ratkaisulla kuin se vain on mahdollista. Monelle meistä yleisin MFA:n käyttökohde on Microsoft 365.

Microsoft 365:ssa on useita tapoja käyttää MFA:ta mutta yksi helppokäyttöisimpiä ja suosituimpia tapoja käyttötapoja on Microsoft Authenticatorin push notification. Tällöin puhelimeen asennettuun Authenticator -sovellukseen lähetetään tarvittaessa ilmoitus uudesta kirjautumisesta jonka käyttäjä voi hyväksyä tai hylätä. Tällä tavalla käyttäjältä varmistetaan erikseen että käyttäjä on varmasti kirjautumassa palveluun.

Hyvät uutiset ovat että esimerkiksi Suomessa MFA on otettu jo monen organisaation toimesta käyttöön ja se suojaakin tehokkasti identiteettiä. Huonot uutiset ovat että hyökkääjät keksivät jatkuvasti uusia keinoja ohittaa puolustajien asettamia suojamuureja. Yksi näistä on MFA Fatigue.

MFA Fatigue

MFA Fatigue on seuraava askel hyökkäysketjussa jossa hyökkääjä on jo saanut MFA:lla suojatun kohdetilin käyttäjätunnuksen ja salasanan haltuunsa esimerkiksi huijaussivuston kautta. Tietojen keräämisen jälkeen hyökkääjä lähettää kohdetilille jatkuvia MFA-pyyntöjä ja tästä tuleekin hyökkäksen nimi. Hyökkäyksen tarkoituksena on uuvuttaa loppukäyttäjä jatkuviin MFA-ilmoituksiin jolloin käyttäjä joko vahingossa tai turhautumisen vuoksi hyväksyy jatkuvat puhelimen ruutuun pomppaavat MFA-pyynnöt, sallien samalla hyökkääjälle pääsyn järjestelmään. Toinen vaihtoehto on että hyökkääjä käyttää sosiaalista manipulointia ja tekeytyy tekniseksi tueksi joka ottaa yhteyttä käyttäjään ”vikatilanteen korjaamiseksi”.

MFA Fatigue -hyökkäyksiä on hyödynnetty useissa tapauksissa ja esimerkiksi vastikään tapahtuneessa Uberin tietomurrossa on julkaistujen tietojen mukaan käytetty kyseistä hyökkäystapaa. Onkin tärkeää ottaa myös kyseinen hyökkäystapa huomioon oman organisaation tietoturvasuunnittelussa.

Microsoft Authenticatorin vahvistaminen

Vaikka käyttäjien informoiminen ja kouluttaminen onkin hyökkäyksen minimoimisessa ensisijaisen tärkeää, Microsoft Authenticatoria voidaan hienosäätää antamaan tarkempaa tietoa MFA-pyynnöstä joka helpottaa käyttäjää päättelemään onko kyseessä väärennetty kirjautumisyritys.

Authenticatoria voidaan muuttaa Azure AD:n hallintaportaalista. Asetus löytyy Azure AD – Security – Authentication Methods -valikosta josta valitaan Microsoft Authenticator.

Microsoft Authenticator -valikosta löytyy kaksi välilehteä.

Basic -välilehdellä valitaan käyttäjät joita politiikat koskevat. Käyttäjällä voi olla jo Authenticator käytössä entuudestaan mutta lisäominaisuuksien käyttöönotto vaatii että käyttäjä on lisätty tähän valikkoon. Käyttäjiksi voidaan valita kaikki käyttäjät, vaihtoehtona on myös valita yksittäisi käyttäjiä tai ryhmiä esimerkiksi testaamista varten.

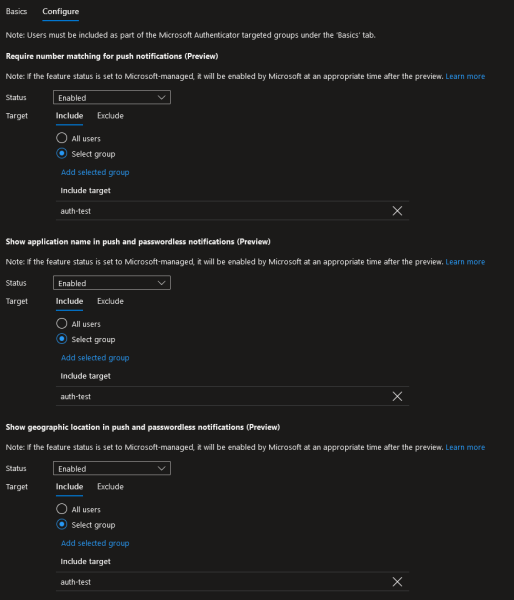

Configure -välilehdellä voidaan säätää Microsoft Authenticatorin asetuksia. Asetukset voidaan säätää kaikille käyttäjille tai valitulle ryhmälle. Oletuksena asetukset ovat Microsoft Managed -tilassa joka tarkoittaa että asetukset tullaan aktivoimaan myöhemmin kun ne ovat siirtyneet General availability -ominaisuudeksi Azure AD:ssa. Alla olevassa kuvassa kaikki asetukset ovat muutettu Enabled -tilaan jolloin ne otetaan jo nyt käyttöön. Asetukset ovat:

- Require number matching for push notifications (Preview)

Käyttäjää pyydetään syöttämään Authenticatoriin numero joka näkyy käyttäjän kirjautumisruudussa - Show application name in push and passwordless notifications (Preview)

Käyttäjälle näytetään kirjautumista yrittävän sovelluksen nimi - Show geographic location in push and passwordless notifications (Preview)

Käyttäjälle näytetään kirjautumista yrittävän laitteen geolokaatio

Ero käyttäjäkokemuksessa

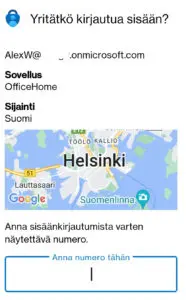

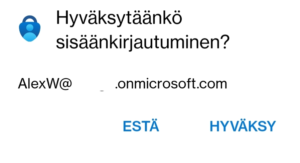

Käyttäjälle ei juurikaan kerrota informaatiota kirjautumistapahtumasta joten moni asia voi jäädä arvailun varaan varsinkin mikäli MFA-pyyntö tulee odottamatta. Mikäli Authenticatoriin on otettu kaikki edellä kuvatut lisäominaisuudet käyttöön kokemus on seuraava:

Nyt käyttäjä saa huomattavasti enemmän tietoa kuten mistä geolokaatiosta kirjautuminen tapahtui ja mikä sovellus kirjautumista yritti. Käyttäjää myös pyydetään kirjaamaan numero joka näkyy kirjautumisruudulla, käyttäjä ei siis voi suoraan hyväksyä kirjautumista. Ylläpitäjä voi säätää kokemuksen käyttäjille sopivaksi Azure AD:n asetusten kautta.

Kohti parempaa turvallisuutta

Ylläpitäjät voivat parantaa edelleen käyttäjien kirjautumisen turvallisuutta siirtymällä salasanattomiin ratkaisuihin kuten Authenticator Passwordlessiin tai FIDO2 -avaimiin (voit lukea asiaa koskevan artikkelin täältä). Salasanattomiin ratkaisuihin siirtyminen onkin suositeltavaa mutta se vaatii suunnitelmallista käyttöönottoja ja koulutusta. Vahvempiin autentikointimalleihin siirtyminen onkin hyvä ottaa suunnittelupöydälle ja samalla vahvistaa olemassaolevien kirjautumistapojen turvallisuutta ja kouluttaa käyttäjiä havaitsemaan haitalliset kirjautumisyritykset jo nyt.