Microsoft 365:

Kohti salasanattomuutta

Työelämä on ottanut valtavia harppauksia viimeisen kymmenen vuoden aikana. Moni asia onkin muuttunut ja modernisoitunut viime vuosina. Tapamme tehdä töitä onkin muuttunut entistä joustavampaan suuntaan ja voimme tehdä saumattomasti töitä eri alustoilla, verkoissa ja järjestelmissä.

Huolimatta tekniikan huimasta kehityksestä yksi asia on kuitenkin jäänyt roikkumaan työntekijöiden ja ylläpitäjien harmiksi: Salasanat.

Salasanat joita joudumme vaihtamaan juuri kun opimme muistamaan edellisen. Salasanat joita kalastelevista huijauskampanjoista ylläpitäjät näkevät painajaisia. Salasanat ovatkin edelleen suuri harmi sekä käyttäjille että ylläpitäjille.

Salasanat ovat kuitenkin hiljalleen jäämässä historiaan. Tällä hetkellä käytössä oleville salasanoille löytyy muita vahvistuksia kuten MFA mutta pilvitekniikoiden ansiosta voimme saavuttaa salasanattomuuden jo tänään.

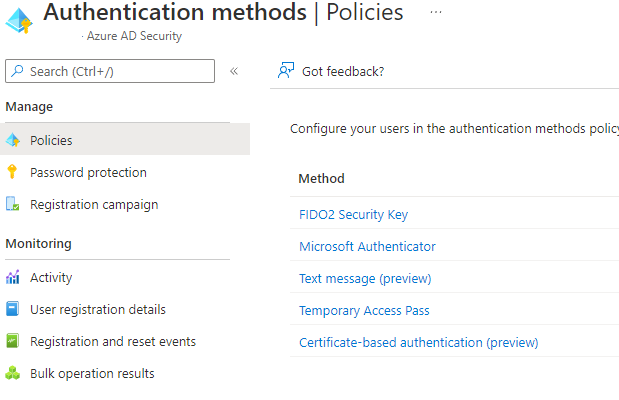

Microsoft 365:n taustalla hääräilevä Azure AD tarjoaa useita eri vaihtoehtoja joiden avulla salasanat voidaan heittää roskakoriin. Tarkastellaan näistä muutamaa tapaa joilla salasanat voidaan jättää menneisyyteen!

FIDO 2 Security Key

FIDO-avainta voi käyttää kaikissa sitä tukevissa palveluissa ja Azure AD (eli myös Microsoft 365) on yksi näistä palveluista. FIDO-avaimien käyttöä ei sallita suoraan vaan ylläpitäjän täytyy ensin aktivoida palvelu käyttöön Azure AD:sta sallituille käyttäjille lisämäärityksineen (esim. saavatko käyttäjät itse määrittää avaimet omalle tililleen).

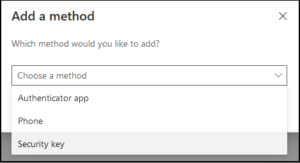

Mikäli käyttäjä saa itse määrittää avaimen itsellensä, avaimen rekisteröinti on helppoa. Käyttäjä voi ottaa avaimen käyttöönsä omien asetuksiensa kautta Microsoft 365 portaalissa. Avaimen lisääminen on ainakin Yubicon tapauksessa hyvin nopea toimenpide:

- Käyttäjä lisää Security keyn autentikointitavaksi

- Käyttäjä asettaa avaimen USB-porttiin pyydettäessä

- Käyttäjää pyydetään määrittämään PIN-koodi avaimelle. Tätä PIN-koodia pyydetään käytettäessä myöhemmin avainta kirjautumiseen.

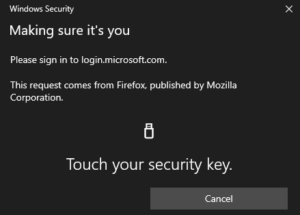

Käyttäjän kirjauduttessa Microsoft 365:een äsken käyttöönotetulla Yubicon avaimella, käyttäjää pyydetään asettamaan USB-avain laitteeseen, antamaan PIN-koodi sekä koskettamaan Yubicon avaimen keskustassa olevaa nappia jolloin kirjautuminen tapahtuu. Salasanan asemesta käyttäjän siis täytyy:

- Päästä fyysisesti käsiksi security keyhin

Kirjautuminen turva-avaimella - Tietää PIN-koodi joka avaimelle on määritetty

- Painaa security keyssa olevaa nappia suorittaakseen kirjautumisen loppuun

Microsoft Authenticator Passwordless

Kuten FIDO2 -avaimet, myös Passwordless voi olla varsinkin vanhemmissa tenanteissa erikseen aktivoitava ominaisuus. Kun palvelu on aktivoitu käyttäjä voi aktivoida salasanattoman kirjautumisen käyttöön oman Authenticator-sovelluksensa kautta.

Kun salasanaton kirjautuminen on käytössä, käyttäjältä ei enää pyydetä salasanaa kirjauduttaessa Microsoft 365:een. Salasanan asemesta käyttäjää pyydetään avaamaan Authenticator puhelimestaan ja valitsemaan Authenticator sovelluksesta näkyvistä vaihtoehdoista sama luku joka käyttäjälle näytetään kirjautumisruudussa. Kuvan tapauksessa käyttäjän siis pitäisi avata Authenticator -sovellus puhelimestaan ja valita näytetyistä vaihtoehdoista numero 34.

Mikäli Authenticator on jo valmiiksi käytössä Microsoft365 -ympäristössä, salasanaton kirjautuminen on helposti ja pienillä kustannuksilla toteutettava salasanaton kirjautumisratkaisu.

Mutta entäpä turvallisuus? Eikö salasanaton kirjautuminen ole riski mikäli älypuhelin joutuu vääriin käsiin? Yritysdataa käsittelevien mobiililaitteiden täytyy olla hyvin suojattuja ja turvallisia käyttää. Oikein suojattuna käyttäjää pyydetään kirjautumaan puhelimeen siihen asetetulla suojaustavalla (PIN-koodi, sormenjälki yms). Onhan laitteenne suojattu siten että puhelimen tietoja ei pääse helposti tutkimaan mikäli se joutuu vääriin käsiin?

Text Message

Text Message vaihtoehtoa käytettäessä käyttäjä saa salasanan sijaan puhelimeensa koodin jolla käyttäjä pääsee kirjautumaan Microsoft 365:een. Ajatellaanpa seuraavaa tilannetta:

Paikalliseen kauppaan tarvitaan viikonlopuksi tilapäinen viikonlopputuuraaja jonka täytyy päästä katsomaan Teamsista työvuorolistat sekä tarvittavat tehtävät. Yksi vaihtoehto on jättää tuuraajalle viikonlopuksi kirjekuori jossa on käyttäjätunnus sekä salasana täydennettynä ohjeilla salasanan vaihtoon ja MFA-käyttöönottoon. Toinen vaihtoehto voisi olla pyytää tuuraajalta hänen puhelinnumeronsa johon tuuraaja saa tekstiviestikoodin kirjautuessaan.

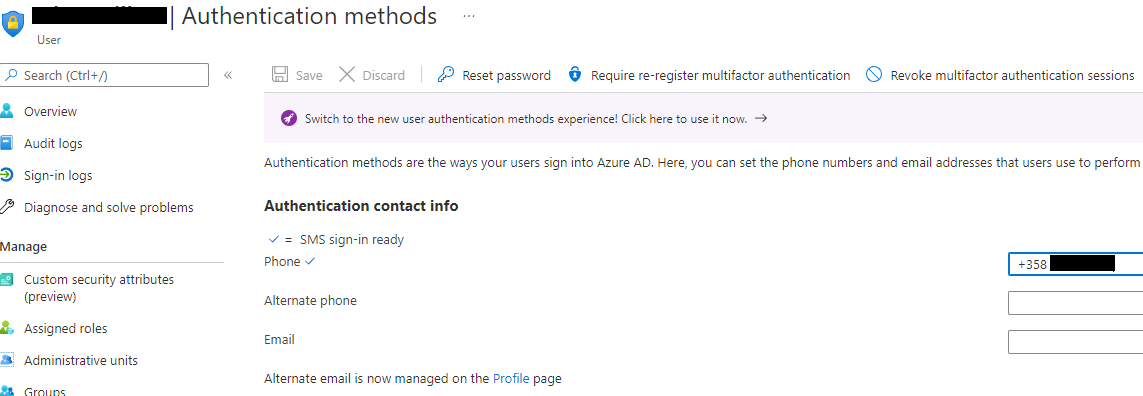

Ylläpitäjän täytyy aktivoida palvelu ylläpitoportaalissa. Tämän lisäksi ylläpitäjän täytyy määrittää haluttu puhelinnumero käyttäjälle käyttöön. Alla olevassa kuvassa käyttäjälle on määritetty tekstiviestikirjautuminen käyttöön:

Tekstiviestikirjautuminen on näppärä väliaikaiseen, kevyeen käyttöön mutta sillä on myös rajoituksensa. Tekstiviestikirjautuminen toimii käytännössä vain selainkäytössä. Esimerkiksi työpöytätuotteisiin tekstiviestikirjautumisella kirjoitushetkellä ei ole mahdollista kirjautua ja myös mobiilituotteiden käyttö rajoittuu käytännössä Teamsiin.

Temporary Access Pass

Salasanattomuuden maailmassa on yksi ongelma. Jos haluamme että käyttäjät eivät edes tiedä salasanaansa (jolloin voimme määrittää heille todella vahvat salasanat joita heidän ei tarvitse muistaa), kuinka esimerkiksi uusi käyttäjä pääsee kirjautumaan palveluun ja määrittämään asetukset kuntoon? Tähän käyttöön Temporary Access Pass on mainio kaveri.

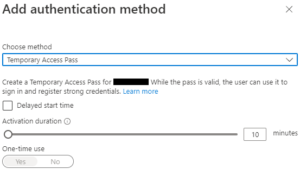

Kun palvelu on aktivoitu, ylläpitäjä voi tarvittaessa määrittää halutulle käyttäjälle Temporary Access Passin käyttöön käyttäjän asetuksista Azure AD:ssa. Ylläpitäjälle näytetään luontivaiheessa Temporary Access Pass selkokielisenä, tämän jälkeen sitä ei voi enää nähdä. Ylläpitäjä voi kuitenkin tarkastella ja tarvittaessa poistaa käyttäjälle luotuja Temporary Access Passeja Azure AD:n hallintaportaalissa.

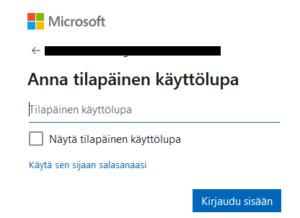

Kun käyttäjälle on ilmoitettu Temporary Access Pass hän voi kirjautua Microsoft 365 -portaaliin käyttäen hänelle ilmoitettuja tietoja . Kun Temporary Access umpeutuu joko käytön tai aikarajan seuraksena sitä ei voi enää käyttää.

Salasanattomuutta pilvestä