Oikein määritetty käyttöoikeusrakenne on keskeisessä roolissa, kun pyritään varmistamaan organisaation tietoturva ja hallitsemaan pääsyä kriittisiin tietoihin. Käyttöoikeuksien huolellinen suunnittelu ja hallinta voivat estää väärinkäytökset ja minimoida tietovuotojen riskit, kun käyttäjät saavat pääsyn vain niihin resursseihin, joita he todella tarvitsevat tehtäviensä suorittamiseen. Microsoft Purview ei ole tässä poikkeus, vaan se tarjoaa tehokkaan ja monipuolisen ratkaisun käyttöoikeuksien hallintaan roolipohjaisen käyttöoikeusmallin (RBAC, Role-Based Access Control) avulla. Purviewin RBAC-malli mahdollistaa tarkasti määritellyt pääsyoikeudet, mikä auttaa organisaatioita hallitsemaan tietoturvaa ja varmistamaan, että eri käyttäjäryhmillä on pääsy vain heidän roolinsa mukaisiin tietoihin ja palveluihin. Katsotaan seuraavaksi kuinka Purviewissa voidaan määritellä käyttöoikeuksia ja rooleja ylläpitotehtäviin.

Käyttöoikeuksien määrittäminen Purviewissa

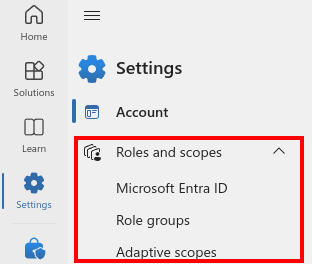

Pääset määrittämään Purviewin rooleja avaamalla Purviewin hallintaportaalin ja valitsemalla Settings -> Roles and scopes. Kirjoitushetkellä Roles and scopes -valikko sisältää kolme eri aluetta:

- Microsoft Entra ID – Tämä sisältää tuttuja hallintarooleja kuten Global admin, Compliance administrator ja Security Reader. Entra ID -rooleja ei voi hallinnoida Purviewin kautta vaan ylläpitäjä ohjataan Entran ylläpitovalikkoon tarvittaessa.

- Role Groups – Nämä ovat Purviewin toimintaan liittyviä rooleja

- Adaptive Scopes – kohderyhmiä joita voidaan käyttää esim Retention policyissa.

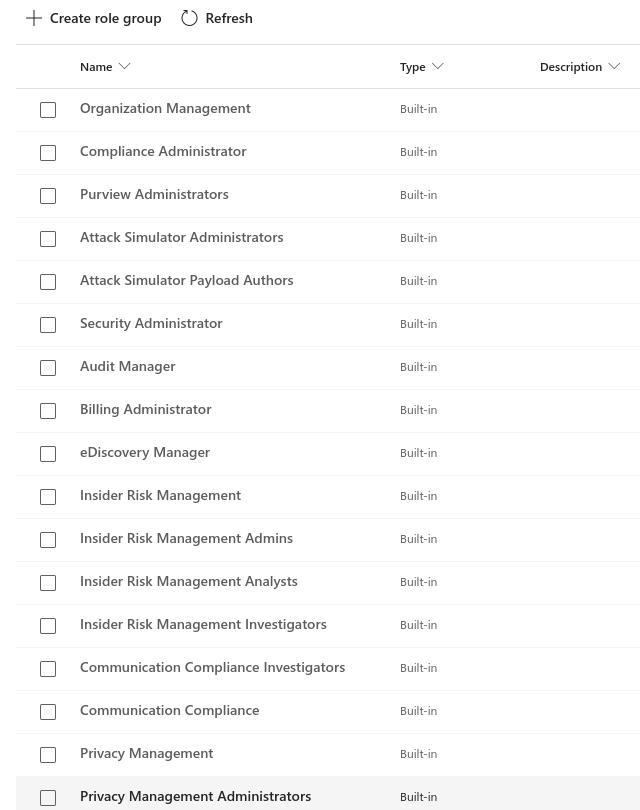

Purview roolit

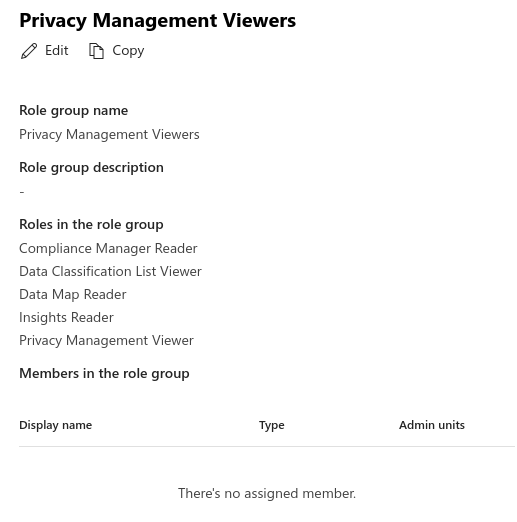

Role groupeja voidaan tarkastella klikkaamalla haluttua Role groupia. Alla on esimerkkinä Privacy Management Viewers role group. Kuten huomaamme Role groupiin on kiinnitetty erilaisia rooleja joiden perusteella käyttövaltuudet myönnetään. Oletuksena Role groupeilla ei ole jäseniä vaan ne täytyy lisätä ryhmään. Sisäänrakennettuja rooliryhmiä ei voi muokata muuta kuin jäsenien osalta mutta ne voidaan kopioida pohjaksi uudelle Role groupille.

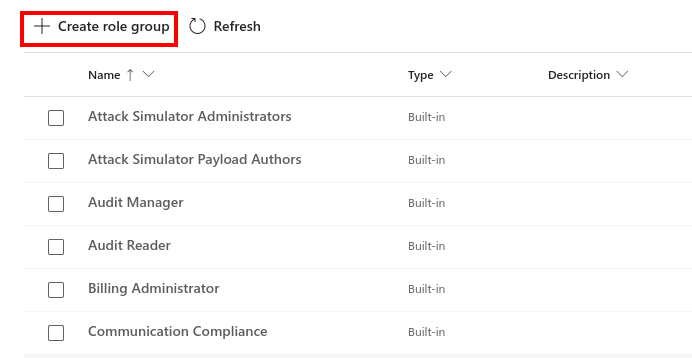

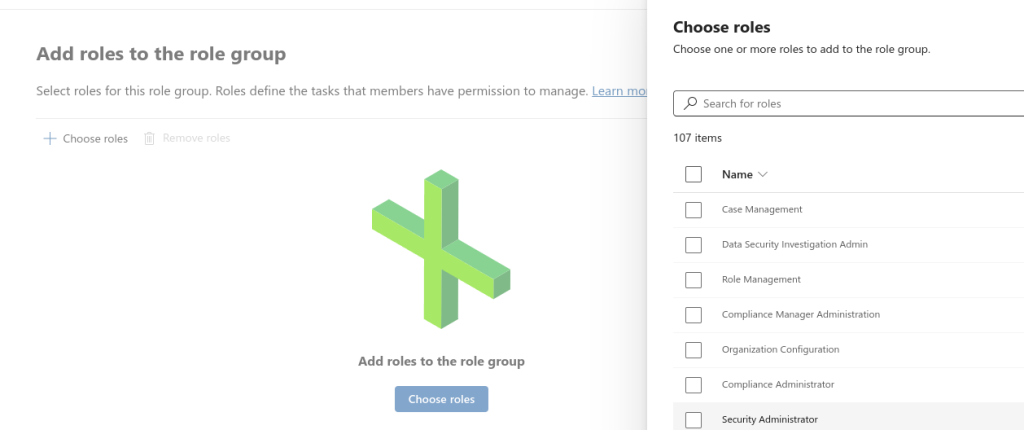

Luo oma Role group

Kun Role groupille on annettu nimi ja määritetty jäsenet, ryhmälle pitää vielä määrittää käyttöoikeusroolit.Erilaisia rooleja on kirjoitushetkellä 107 kappaletta ja niiden kuvaukset löytyvät samasta, aikaisemmin mainitusta Microsoftin artikkelista (linkki Roles-kohtaan löytyy tästä). Kun sopivat roolit ja jäsenet on määritetty ryhmälle, uusi Role group on käyttövalmis.

Adaptive Scopes

Adaptive Scopeja voidaan käyttää hyödyksi luotaessa uusia Communication Compliance Policyja tai Retention Policyja. Adaptive scopen avulla voidaan siis määrittää helpommin kohderyhmä johon vaikkapa dokumenttien Retention Policy osuu.

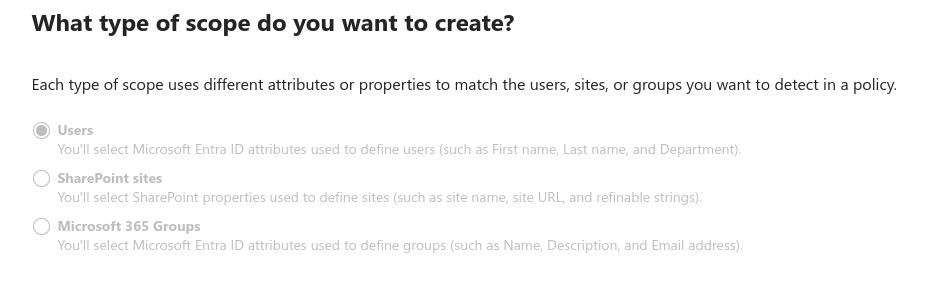

Adaptive Scopeja voidaan luoda Purviewin Settings -> Roles and scopes ->Adaptive Scopes -alueella. Luotaessa Adaptive Scopea määritetään mihin kohderyhmään kyseinen scope osuu. Valittavana on:

- Users -valitse käyttäjät scopeen käyttäjäattribuuttien perusteella (name, country, department yms)

- Sharepoint Sites – tietyt Sharepoint sivustot (Siten nimi/URL yms)

- Microsoft 365 Groups – tietyt Microsoft 365 ryhmät (nimi, alias, email address yms)

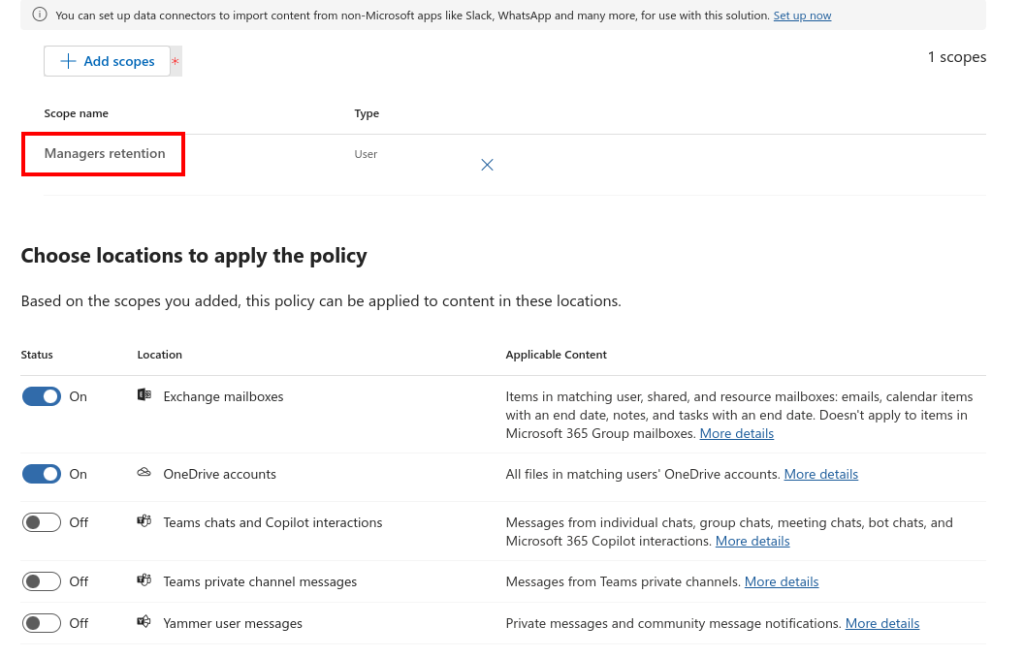

Kun Adaptive Scope on luotu sitä voidaan käyttää esimerkiksi Retention Policyjen määrittämisessä. Alla olevassa kuvassa nähdään Adaptive Scopen vaikutus Retention Policya määritettäessä. Normaalisti Retention policyssa on useampia vaihtoehtoja kuten Sharepoint sivustot tai Teams tiimikanavat, valittu Managers retention – niminen Adaptive Scope sisältää kuitenkin vain käyttäjäobjekteja tietyllä attribuutilla (Title=Manager). Tästä syystä Retention policyn kohteet ovatkin vain käyttäjäkohtaisia kohteita kuten Exchange sähköpostilaatikot, Onedrive -tilit tai Teams yksityisviestit.