Nykyajan organisaatioissa tapahtumien auditointi on tärkeä osa tietoturvan ja säännöstönmukaisuuden varmistamista. Auditointi tarjoaa keinon seurata ja analysoida yrityksen tietojärjestelmissä tapahtuvia toimenpiteitä, mikä on olennaista haluttaessa suojata organisaation resursseja ja täyttää organisaatioon kohdistuvat regulaatiovaatimukset. Esimerkiksi tietoturvaloukkauksen sattuessa auditoinnin avulla voidaan nopeasti jäljittää, mitä tietoturvaloukkauksen aikana on tapahtunut ja mitä toimia esimerkiksi vääriin käsiin joutuneella käyttäjätunnuksella ollaan tehty. Samalla tarkka tapahtumien seuranta tukee organisaatioita varmistamaan, että ne toimivat asetettujen säännösten mukaisesti ja voivat osoittaa noudattavansa sääntelyä, kuten GDPR ja muiden tietosuojasäännösten vaatimuksia. Purview -maailmassa tätä tapahtumien valvontaa suorittaa Purview Audit Log.

Purview Audit Log

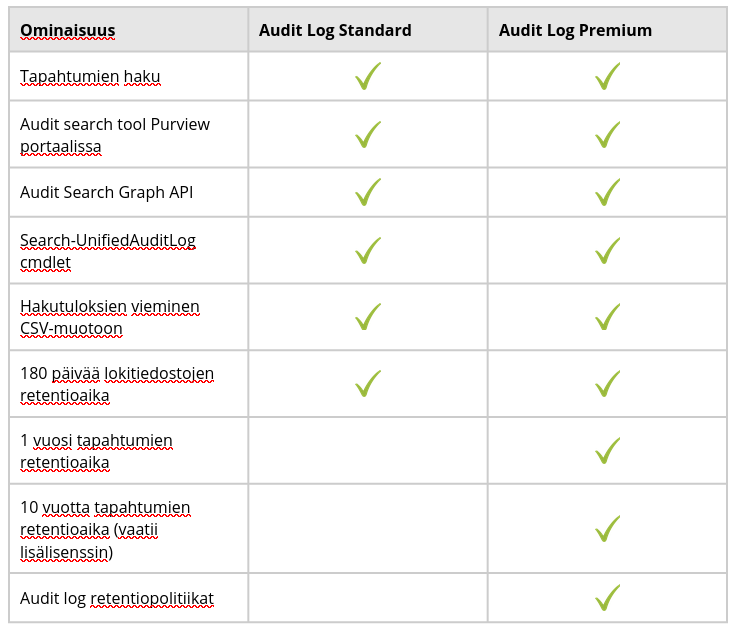

Microsoft 365 Purview sisältää Audit Log -toiminnallisuuden josta voidaan tarkkailla erilaisia Microsoft 365 toimenpiteitä. Kuten olemme jo tähän mennessä tottuneet Purviewista puhuttaessa, myös Audit Login toiminnallisuudet ovat lisenssistä riippuvaisia. Audit Log voidaan jakaa kahteen lisenssitasoon:

- Audit Log Premium (Microsoft 365 E5 / E5 Compliance / F5 Compliance / F5 sec.compliance )

- Audit Log Standard (muut lisenssitasot)

Audit Login käyttäminen

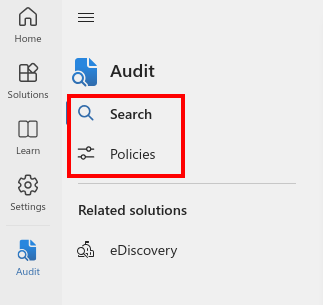

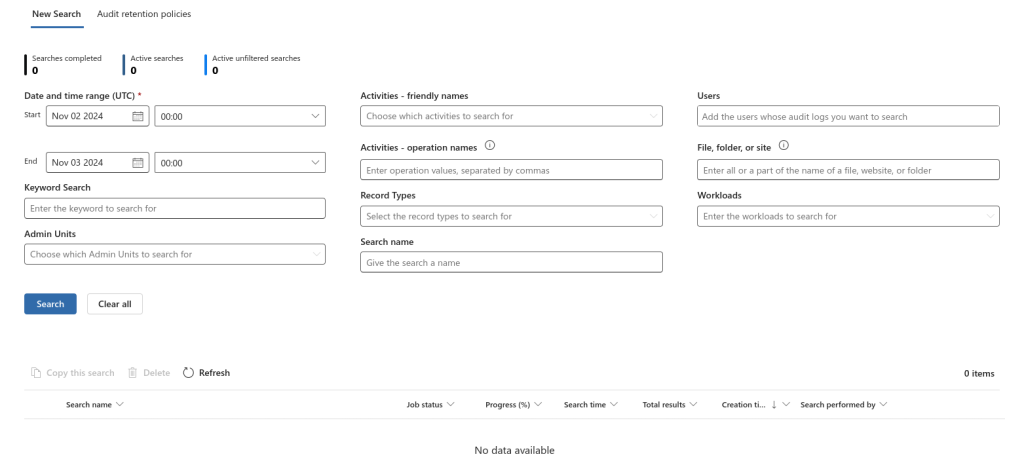

Purview Audit logiin pääsee valitsemalla Purview-portaalissa Audit-ominaisuuden jolloin Audit Log -ikkuna aukeaa. Audit Log -valikosta löytyy kaksi aluetta:

- Search – tapahtumienhaku

- Policies – Audit Log retentiopolitiikat

hakuikkunan sijasta näet vain napin jossa pyydetään käynnistämään tapahtumienvalvonta, Audit Log ei ole päällä. Audit Login käynnistäminen on hyvin helppoa ja vaatii vain napin painamisen mutta tämä on syytä

tarkistaa jo hyvissä ajoin: Jos jokin tapahtuma pitäisi selvittää ja Audit Log ilmoittaa että tapahtumienvalvontaa ei ole käynnistetty, ollaan auttamattomasti myöhässä.

- Date and time range

- Keyword

- Admin units

- Activities

- Record types

- Search name

- Users

- File, folder or site

- Workloads

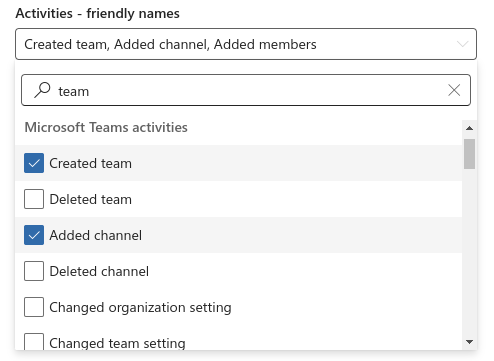

Mutta haetaanpa jotakin Audit Logista. Haluan hakea tietoja kuka loi tiimejä, lisäsi niihin kanavia tai lisäsi jäseniä tiimeihin.

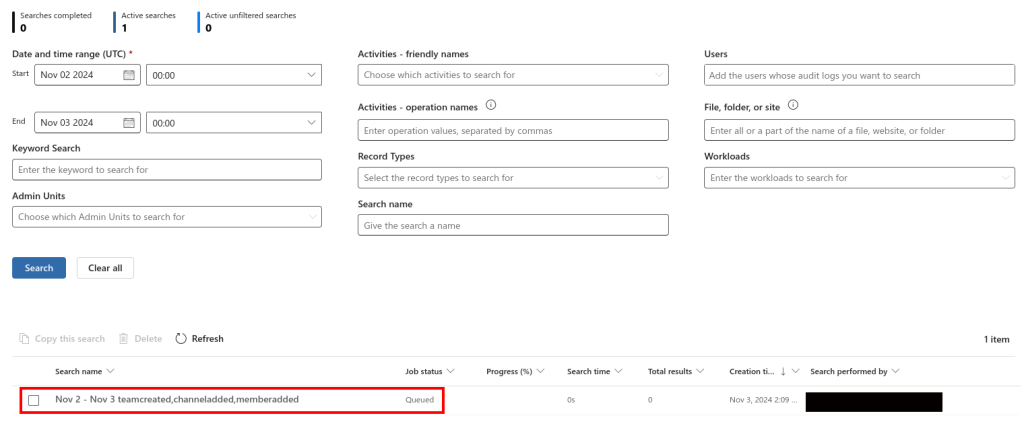

Kun haku käynnistetään, se viedään hakujonoon. Hakujonon suorittaminen riippuu haettavasta datamäärästä mutta varsinkin pienemmät hakuprosessit valmistuvat muutamassa minuutissa.

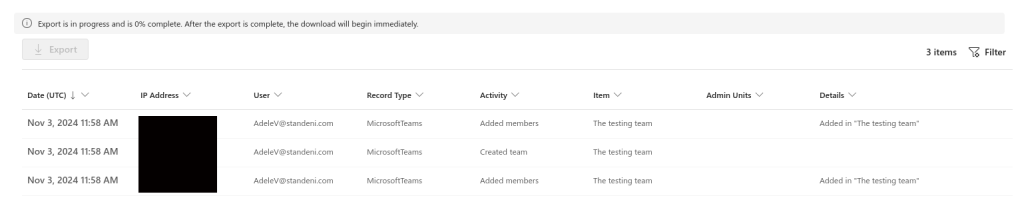

Kun listassa oleva haku on Completed -tilassa, se voidaan avata klikkaamalla kyseistä hakua.Kuten alla olevassa esimerkissä näemme, haku toi annetulta ajanjaksolta ja halutuilla hakukriteereillä kolme tapahtumaa joissa käyttäjä AdeleV on luonut tiimin, lisännyt siihen kanavan ja lisännyt tiimiin jäsenen. Tiedot voidaan myös ladata CSV-muodossa klikkaamalla Export näppäintä.

Tapahtumia hakiessa on suositeltavaa rajata hakua ainakin muutamalla kriteerillä. Jos tapahtumia haetaan tyylillä ”kerro kaikki ajanjaksolta X”, Audit Log palauttaa todella paljon tapahtumia joista suurin osa on merkityksettömiä tapauksen selvittämisen kannalta. Onkin suositeltavaa rajata hakua mahdollisimman paljon jotta siitä on tutkinnassa apua.

Audit Retention Policies

Audit Log Premium -käyttäjät voivat myös määrittää Audit Retention Policyja. Kyseisten policyjen avulla Purviewiin voidaan määrittää erityisiä retentioaikoja määritellyille käyttäjille ja/tai työkuormille. Audit Retention Policyja pääsee määrittämään Purviewin portaalissa valitsemalla Audit -> Policies.

Mikäli ylläpitäjien määrittämiä policyja ei ole määritetty, Policies-valikko on tyhjä. Microsoft 365:n taustalla olevaa oletuspolicya ei siis näy valikossa eikä sitä voi muokata. Ylläpitäjä voi kuitenkin luoda policyja jotka ohittavat oletuspolicyn, luodaanpa siis sellainen!

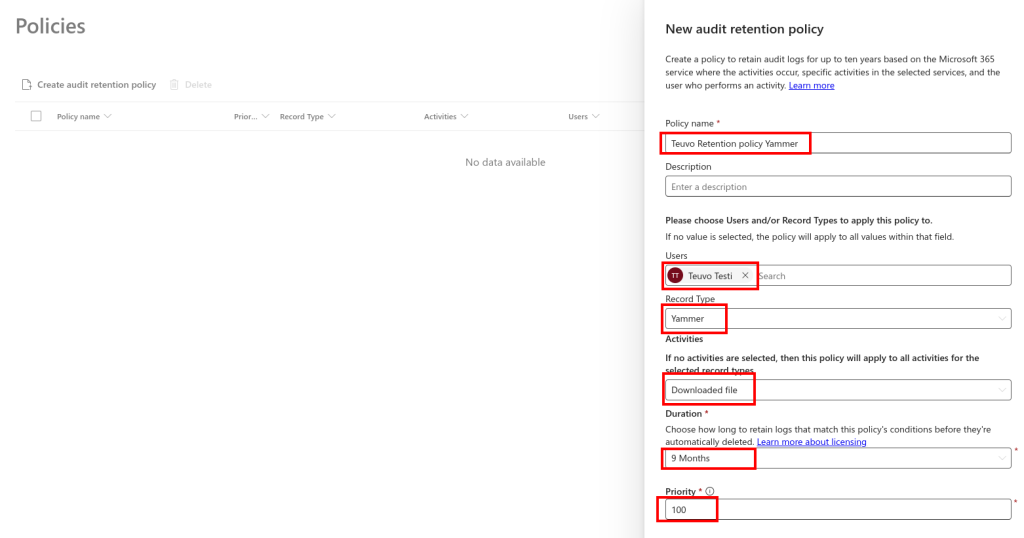

Audit Retention Policyn voi luoda klikkaamalla Create audit retention policy – näppäintä jolloin ikkunaan aukeaa alla olevan kuvan mukainen valikko jossa voi valita seuraavat asiat:

- Policy name – Luotavan politiikan nimi. Esimerkissä Teuvo retention policy Yammer

- Description – Kuvausteksti politiikalle

- Users – Käyttäjät joita politiikka koskee. Jos kenttä jätetään tyhjäksi, politiikka koskee kaikkia käyttäjiä. Esimerkissä politiikka osuu käyttäjään Teuvo Testi.

- Record Type – Työkuormat joihin politiikka kohdistetaan. Jos tämä kenttä jätetään tyhjäksi, Users -kenttään on määritettävä käyttäjä. Esimerkissä Record Type on Yammer.

- Activities – Työkuormaan liittyvän aktiviteetin määrittäminen. Aktiviteetti voidaan määrittää vain jos Record typessä on yksittäinen työkuorma, useita työkuormia valittaessa politiikka kohdistetaan kaikkiin aktiviteetteihin. Esimerkissä on valittu Yammer-työkuorman aktiviteetti Downloaded file.

- Duration – Retentioaika. Tällä asetuksella voidaan määrittää kuinka kauan valitun politiikan auditoitavia tapahtumia pidetään Audit Logissa. Valittavana on vaihtoehdot: 7 päivää, 30 päivää, 90 päivää, 6 kuukautta, 9 kuukautta, 1 vuosi, 3 vuotta, 5 vuotta, 7 vuotta, 10 vuotta. Mikäli retentioaika halutaan pidentää yli 1 vuoden pituiseksi, kaikilla käyttäjillä joita politiikka koskee tulee olla 10 year audit log retention add-on lisenssi. Esimerkissä ajaksi on määritetty 9 kuukautta.

- Priority – Politiikan prioriteettinumero. Luotujen Audit Retention Policyjen prioriteetti määritellään tällä numerolla joka voi olla numeerinen arvo väliltä 1 – 10000. Mitä pienempi arvo, sitä suurempi prioriteetti. Riippumatta prioriteettinumerosta, mikä tahansa Audit Retention Policy ohittaa Purviewin oletuspolitiikan prioriteetissä. Esimerkissä politiikan arvoksi on annettu 100.