Microsoft 365 suojaaminen:

Identiteetti

Microsoft 365 on ottanut viime vuosina valtavia harppauksia organisaatioiden pilvipohjaisena työskentelyalustana ja se on siivittänyt monen organisaation tuottavuuden uusiin lukemiin. Microsoft 365 onkin vapauttanut työntekijät ajasta, paikasta ja laitteesta riippumattomaan työskentelyyn. Yksi merkittävä virstanpylväs oli Covid 19 -aikakauden mukanaan tuoma etätyöharppaus jolloin pilvipohjaisen työskentelyn edut tulivat suuresti esiin.

Microsoft 365 on nykyisin lukemattomien yritysten työskentelyalusta se houkuttelee mukanaan myös verkkorikollisia. Pilvisiirtymä onkin muuttanut turvallisuusnäkökulmaamme: Pilvessä käyttäjäidentiteetti on yksi yritysten tärkeimpiä suojeltavia resursseja jota verkkorikolliset himoitsevat. Tässä onkin syy miksi useimmat meistä ovat saaneet joskus phishing -viestin: varastettu identiteetti on pääsylippu organisaation dataan ja resursseihin.

Tämän tiedon varjolla voisi kuvitella että pilvialusta luo organisaatiolle tarpeettomia tietoturvariskejä. Pilviratkaisut kuitenkin tarjoavat useita työkaluja joiden ansiosta puolustajat saavat käyttöönsä pilven mukanaan tarjoamaa skaalautuvuutta ja koneoppimista.

Microsoft 365 ja identiteetin turvaaminen

Microsoft 365:n lisenssit tarjoavat turvaa useilla eri tasoilla. Joitakin työkaluja voidaan käyttää jo aivan peruslisenssillä kun taas toiset vaativat eritasoisia lisenssitasoja. Identiteetin turvaamisessa on tärkeää tiedostaa mikä Azure AD -lisenssitaso organisaatiossa on. Azure AD on Microsoft 365:n käyttäjätietokanta ja sen mukanaan tuomia työkaluja käyttämällä identiteettejä voidaan myös suojata.

Azure AD tulee neljässä eri versiossa: Free, Office 365, Premium P1 ja Premium P2. Käytännössä katsoen Azure AD Premium P1 ja P2 tuovat toivottuja tietoturvaominaisuuksia joita tässäkin artikkelissa suureksi osaksi käsitellään.

Azure AD Premium P1 tuo mukanaan hyvän peruskattauksen turvaominaisuuksia ja kyseinen lisenssitaso tulee osana Microsoft 365 Business Premium ja Microsoft 365 E3 -paketteja. Kyseisen lisenssitason voi myös erikseen hankkia omana lisenssinään tai esimerkiksi EM+S E3 lisenssin myötä

Azure AD Premium P2 on korkein Azure AD -taso. P1 ominaisuuksien lisäksi P2 tuo pakettiin mukaan kehittyneitä työkaluja kuten Azure AD Identity Protection. Tämä taso tulee Microsoft 365 E5 lisenssin mukana. Myös esimerkiksi EM+S E5 -lisenssi tuo mukanaan kyseisen Azure AD -tason.

Katsotaanpa siis mitä työkaluja voimme käyttää identiteetin turvaamiseen!

MFA

Multi-Factor Authentication eli kavereiden kesken MFA on ehdottomasti yksi tärkeimpiä asioita identiteetin turvaamisessa. MFA kuuluukin tänä päivänä lähes jokaiseen Microsoft 365 -lisenssiin ja se kannattaakin aktivoida mahdollisuuksien mukaan jokaiselle organisaation käyttäjälle.

Salasanojen ongelma on se että mikäli joku saa salasanasi selville hän voi kirjautua tilillesi. Heikkoja salasanoja arvataan, vaikeita salasanoja voidaan varastaa ja huijata käyttäjiltä (muistathan ne phishing-viestit?) MFA:n myötä pelkkä salasana (jotain mitä tiedät) ei enää riitä kirjautumiseen vaan joudut todentamaan olevasi sinä esimerkiksi puhelimeen saatavalla koodilla (jotakin mitä omistat). MFA:n käyttöönotto jo itsessään parantaa huomattavasti tietoturvastatustasi: Microsoftin mukaan MFA:n aktivointi estää 99,9% identiteettivarkauksista.

Conditional Access

MFA:n vanavedessä tulee myös Conditional Access joka voi parantaa tietoturvaa huomattavasti. Conditional Accessin avulla voit luoda pääsynhallintaskenaarioita jotka määrittävät kuka saa käyttää organisaation resursseja ja millä ehdoilla. Conditional Access vaatii vähintään Azure AD Premium P1 -tason.

Ajatellaanpa vaikkapa sähköpostin käyttöä Microsoft 365:ssa. On toki luonnollista että käyttäjä voi käyttää sähköpostia esimerkiksi Outlookin sovelluksella käyttäessään yrityksen ylläpidossa olevaa työkonetta. Mutta entäpä jos työntekijä tekee töitä myös kotikoneellaan joka ei ole ylläpidon valvonnassa? Tämä voi pahimmillaan olla tietoturvan sokea kulma johon kannattaa ottaa kantaa. Conditional Accessin avulla voidaan määrittää esimerkiksi että yrityksen ulkopuolisilla tietokoneilla sähköpostia voi lukea vain selaimen välityksellä. Samoiten myös mobiililaitteisiin voidaan kertoa että mikäli sähköpostia halutaan käyttää mobiilisovelluksella laitteen tulee olla organisaation Intune -laitehallinnassa. Tämä kaikki on mahdollista Conditional Accessin avulla.

Password Protection

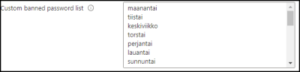

Vaikka MFA tarjoaakin tehokkaan tavan suojata käyttäjän identiteetti, Azure AD sisältää myös työkaluja pilvikäyttäjän salasanan suojaukseen. Yksinkertaisimmat salasanat torjutaan automaattisesti mutta IT-ylläpitäjä voi halutessaan myös laatia listan erikseen kielletyistä salasanoista käyttäen Custom Banned Passwords -ominaisuutta (Vaatii vähintään Azure AD Premium P1 -ominaisuuden). Lista voi sisältää korkeintaan 1000 salasanaa. Listaan on suositeltavaa lisätä esimerkiksi yrityksen käyttämät tuotenimet, kuukaudet, viikonpäivät ja juhlat. Listaa luodessa ei tarvitse miettiä jokaista mahdollista versiota kielletystä sanasta vaan riittää että käyttäjän salasana on tarpeeksi samanlainen. Mikäli listassa olisi siis esimerkiksi sana kesäloma, salasanat kuten Kesäloma, Kesäloma2022 ja Kesäl0ma olisivat estettyjä. On huomattavaa että salasana tarkistetaan uutta salasanaa vaihdettaessa, voimassa olevia salasanoja ominaisuus ei tutki.

Risky Users

Yksi IT-ylläpitäjän haasteita on valvoa tehokkaasti kirjautumisia. Varsinkin isommissa organisaatioissa Microsoft 365 kirjautumislokeihin voi tulla tuhansia merkintöjä päivässä. Näiden lokimerkintöjen seasta voi olla hyvin haastavaa paikallistaa riskikirjautumisia. Risky Users onkin malliesimerkki koneoppimisen hyödyistä pilvessä. Opittuaan käyttäjän kirjautumistavat, Azure AD ilmoittaa ne käyttäjät riskikäyttäjiksi jotka ovat kirjautuneet onnistuneesti palveluun mutta kirjautumisessa on jotakin epätavallista. Tämä voi olla esimerkiksi kirjautuminen epänormaalista sijainnista, mahdoton matka kahden kirjautumisajankohdan välillä tai kirjautuminen haitalliseksi luokitelluista IP-osoitteista (esim. bottiverkko). Lisenssillä on merkitystä riskikäyttäjien havaitsemisessa: Azure AD Premium P1 nostaa riskikäyttäjät listalle mutta antaa vain perustiedot. Azure AD Premium P2 antaa riskikirjautumisesta yksityiskohtaiset analyysitiedot. Azure AD Premium P2 -käyttäjät ovat oikeutettuja myös Identity Protection -työkaluun jolla voidaan automatisoida mitä tapahtuu jos käyttäjän kirjautumisessa havaitaan riskitekijöitä.

Ylläpitotunnusten suojaaminen

Vaikka kaikkien identiteettien suojaaminen on tärkeää, organisaation Microsoft 365 ylläpitotunnusten suojaaminen tulee erityisesti huomioida niiden korkeiden käyttövaltuuksien vuoksi.

Pidä ylläpitotunnus erillään päivittäisestä tunnuksestasi. Käytä päivittäisiin asioihin matalammalla tasolla varustettua käyttäjätunnusta. Kun sinun täytyy tehdä ylläpitotehtäviä, kirjaudu palveluun erillisellä ylläpitotunnuksella. Näin toimien ylläpitotunnuksella on pienempi mahdollisuus joutua hyökkääjän haltuun kun sitä ei käytetä päivittäisessä toiminnassa. Mikäli organisaatiolla on käytössään Active Directory on suositeltavaa luoda Microsoft 365 ylläpitotunnus vain pilveen, näin pilviylläpitoon tarkoitettu tunnus ei joudu vääriin käsiin mikäli paikallisessa Active Directoryssa tapahtuu murto.

Ylläpitotunnuksia on syytä myös koventaa Conditional Accessin avulla. Conditional Accessin avulla voidaan määritellä vahvennuksia ylläpitotunnuksille kuten pakotettu MFA tai kirjautumisrajoitukset vain organisaation laitteilta.

Mikäli ylläpitotunnuksia rajoitetaan Conditional Accessin avulla on syytä miettiä myös Break Glass Accountin käyttöönottoa. Break Glass Account on erityinen tili joka on suojattu vahvalla salasanalla ja johon ei määritetä erityisiä suojaustoimia kuten MFA tai Conditional Access. Break Glass accountia ei käytetä normaalioloissa vaan sitä säilytetään esimerkiksi kassakaapissa josta se kaivetaan hätätilanteessa. Tällainen voisi olla esimerkiksi mahdollinen vikaantuminen MFA-palvelussa joka estäisi käyttäjien pääsyn Microsoft 365 -palveluun.

Mikäli organisaatiolla on käytössään Azure AD Premium P2, Privileged Identity Management eli PIM on hyvin tehokas työkalu ylläpitotunnusten suojaamiseen. PIMin myötä ylläpitotilillä ei ole ylläpito-oikeuksia vaan käyttäjä joutuu erikseen aktivoimaan ylläpitoroolin tunnukselleen. PIMia aktivoidessa ehtoihin voidaan määrittää esimerkiksi miten kauan aikaa rooli on voimassa kerrallaan tai mitä toimia tarvitaan että tili voidaan korottaa ylläpitotiliksi (esim MFA tai toisen käyttäjän hyväksyntä).